全球网络安全专业人员用来识别、减轻和修复软件和硬件安全漏洞的关键资源正面临崩溃的危险。联邦政府资助的非营利性研究和开发组织MITRE今天警告称,其维护常见漏洞和暴露(CVE) 计划的合同(该计划传统上每年由国土安全部资助)将于 4 月 16 日到期。

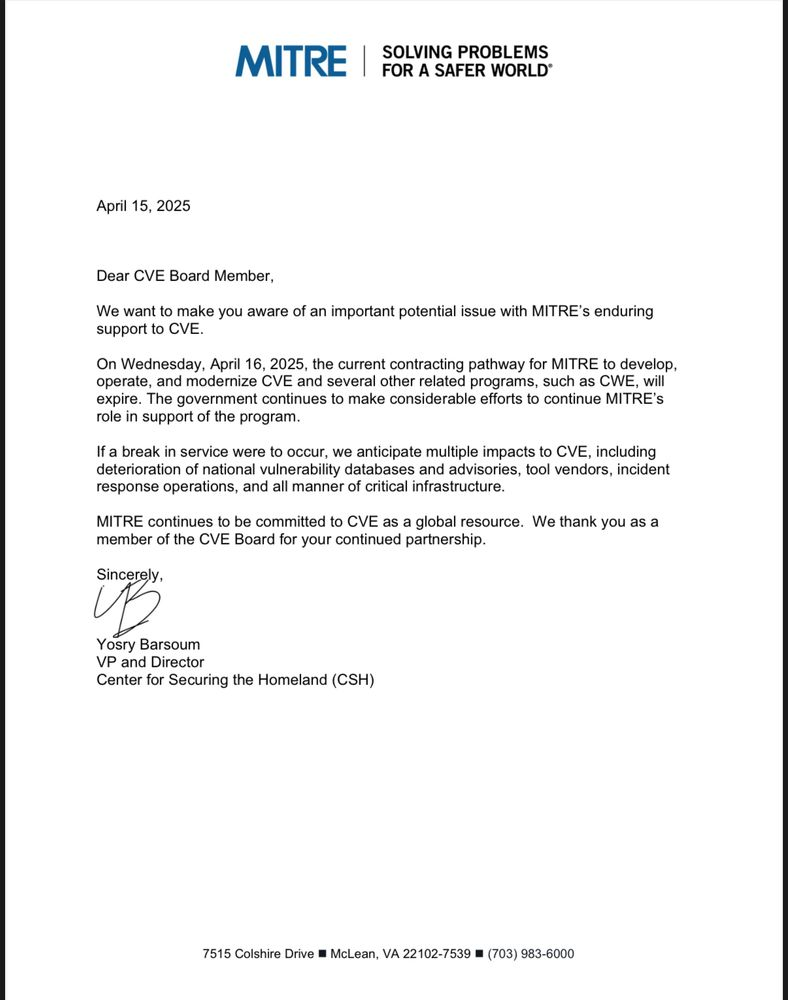

MITRE 副总裁 Yosry Barsoum 发出一封信,警告 CVE 计划的资金将于 2025 年 4 月 16 日到期。

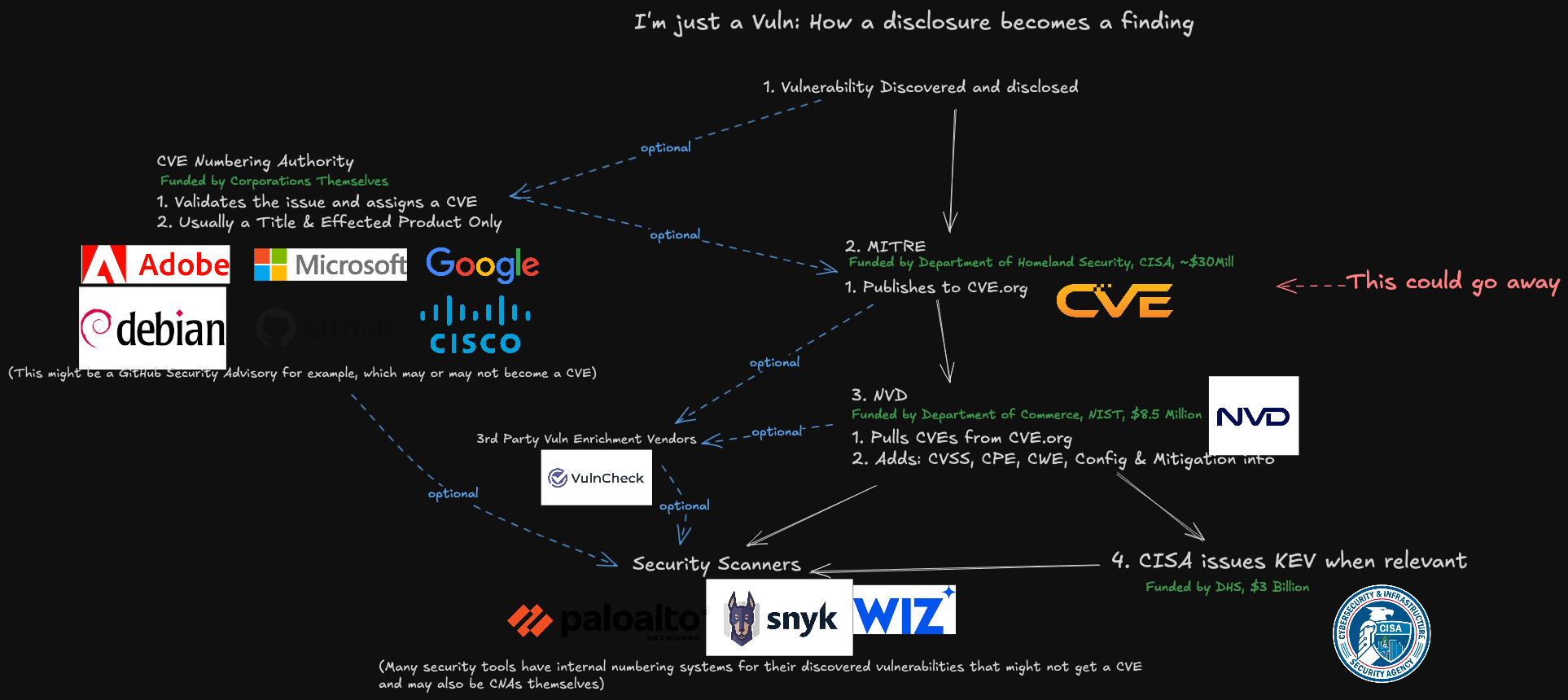

每年都会发现并报告数以万计的软件安全缺陷,这些漏洞最终会被分配自己独特的 CVE 跟踪编号(例如CVE-2024-43573 ,这是雷蒙德去年修补的Microsoft Windows错误)。

MITRE 授权有数百个组织(称为CVE 编号机构(CNA))为新报告的缺陷授予这些 CVE 编号。其中许多 CNA 是特定于国家和政府的,或者与单个软件供应商或漏洞披露平台(又名错误赏金计划)相关。

简而言之,MITRE 是一种重要的、广泛使用的资源,用于集中和标准化软件漏洞信息。这意味着它提供的信息管道被插入一系列网络安全工具和服务中,帮助组织识别和修补安全漏洞——最好是在恶意软件或不满情绪钻过去之前。

“CVE 列表真正提供的是描述缺陷严重性的标准化方法,以及列出哪些产品有缺陷且需要更新的集中存储库,”网络安全公司Corellium的首席运营官Matt Tait说,该公司销售用于查找安全缺陷的手机虚拟化软件。

在今天发送给 CVE 董事会的一封信中,MITRE 副总裁Yosry Barsoum警告称,到 2025 年 4 月 16 日,“MITRE 开发、运营和现代化 CVE 及其他几个相关项目的当前合同途径将到期。”

Barsoum 写道:“如果发生服务中断,我们预计会对 CVE 造成多重影响,包括国家漏洞数据库和公告、工具供应商、事件响应操作以及各种关键基础设施的恶化。”

MITRE 告诉 KrebsOnSecurity,列出漏洞的 CVE 网站在资金到期后仍将保留,但 4 月 16 日之后不会添加新的 CVE。

国土安全部官员没有立即回应置评请求。该计划由国土安全部的网络安全和基础设施安全局(CISA)资助,该机构目前正面临 特朗普政府大幅削减预算和人员配置的问题。

前 CISA 主任Jen Easterly表示,CVE 计划有点像杜威十进制系统,但用于网络安全。

“这是一个全球目录,可以帮助每个人——安全团队、软件供应商、研究人员、政府——使用相同的参考系统组织和讨论漏洞,”伊斯特利在LinkedIn 上的一篇帖子中说。 “如果没有它,每个人都会使用不同的目录或根本不使用目录,没有人知道他们是否在谈论同一问题,防御者会浪费宝贵的时间来找出问题所在,最糟糕的是,威胁行为者会利用这种混乱。”

托管安全公司Huntress的首席安全研究员约翰·哈蒙德 (John Hammond ) 告诉路透社,当他听到 CVE 的资金陷入危险的消息时,他大声发誓,失去 CVE 计划就像失去“我们用来解决网络安全问题的语言和行话”。

哈蒙德说:“我真的忍不住认为这只会造成伤害。”他在YouTube 上发布了一段视频来发泄这种情况并提醒其他人。

几位知情人士告诉 KrebsOnSecurity,这并不是 CVE 项目的预算第一次直到最后一刻才陷入资金困境。巴苏姆的信显然已被泄露,这封信听起来充满希望,称政府正在“做出相当大的努力,继续 MITRE 在支持该计划方面的作用”。

Tait 表示,如果没有 CVE 计划,公司内部的风险经理将需要持续监控许多其他地方,以获取有关可能危及 IT 网络安全的新漏洞的信息。他说,这意味着,软件更新被错误优先考虑的情况可能会变得更加常见,因为公司部署可破解软件的时间比原本要长。

他说:“希望他们能够解决这个问题,但否则该清单将很快过时并不再有用。”

原文: https://krebsonsecurity.com/2025/04/funding-expires-for-key-cyber-vulnerability-database/