当安全研究人员和专门研究高速电路的电子工程师聚在一起时,可能会发生有趣的事情。至少当[Limpkin]遇到[Roman]时他们做到了,这产生了两种有趣的侧信道攻击硬件解决方案。

正如 [Limpkin] 所说,故事开始于他与 [Roman Korkikian] 共用一间办公室时,安全研究员正在研究针对 ESP32 内部加密引擎的基于电流的攻击。这个想法是,通过监控加密操作期间处理器的电流消耗,您可以获取足够的数据来弄清楚它是如何工作的。然而,很难从噪声中分辨出有用的信号,而且 [Roman] 的长导线设置和嘈杂的电流探头根本没有帮助。所以[林普金]决定参与其中。

他设计的第一块板基于巴伦,他用巴伦将被测设备与放大级隔离。他找到了一个 1:8 巴伦,通常用于匹配 RF 电路中的阻抗,并将其初级用作电源(CR1220 纽扣电池)和 DUT 之间的分流电阻。放大级是一对低噪声射频放大器;在第二个版本的电路板的放大器级之间添加了一个可变衰减器。

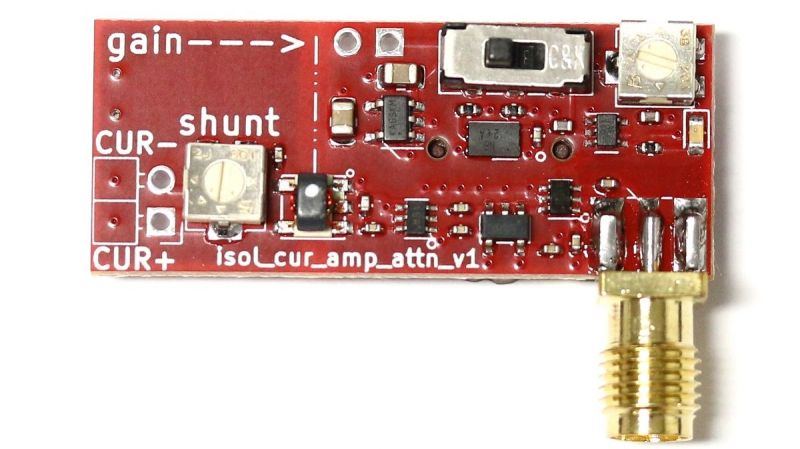

第二届董事会采取了不同的策略; [Limpkin]没有使用巴伦,而是选择了一个简单的分流电阻,并做了一些改动。为了测量 ESP32 基线消耗之上的低电流信号,需要如此大的分流电阻,以至于微控制器甚至无法启动,因此他使用 OPA855 宽带低噪声运算放大器作为放大分流器。该级的输出经过与第一块板相同的可变衰减器,然后到达另一个 OPA855 增益级。该板完全由电池供电,依靠良好、安静的 18650 为 DUT 和分流器供电。

效果如何?我们将让您观看下面的演讲并做出自己的决定,但由于他们已经使用这些简单的电路来破坏一系列不同的芯片,因此我们认为这种方法是胜利者。

原文: https://hackaday.com/2024/01/04/current-based-side-channel-attacks-two-ways/