十年前,安全研究员巴纳比·杰克(Barnaby Jack)以无线方式在数百人面前现场直播了一台医院胰岛素泵,以证明它很容易被破坏以提供致命剂量的药物。在过去的几年里,医疗设备的安全性变得更好,尽管偶尔会出现引人注目的小问题。但研究人员现在发现了较新的医院技术中的漏洞,这些技术在十年前并不普遍。

进入自主医院机器人,这些应该是友好的自我控制的数字主力,可以在医院校园内运送药物、床单、食物、药物和实验室标本。这些机器人,例如由机器人制造商 Aethon 制造的机器人,配备了运输关键货物的空间和进入医院受限区域和乘坐电梯的安全通道,同时降低了劳动力成本。

但是,专注于保护医院和医疗保健系统的网络安全初创公司 Cynerio 的研究人员在 Aethon 机器人中发现了一组五个前所未有的漏洞,他们说这些漏洞允许恶意黑客远程劫持和控制这些自主机器人——在某些情况下通过互联网。

Cynerio 统称为 JekyllBot:5 的五个漏洞不是机器人本身,而是用于与穿过医院和酒店走廊的机器人通信和控制机器人的基础服务器。这些漏洞包括允许黑客创建具有高级访问权限的新用户,以便随后登录并远程控制机器人并访问受限区域,使用机器人的内置摄像头窥探患者或客人,或以其他方式造成混乱。

Aethon 漏洞的首席研究员 Asher Brass 警告说,这些漏洞需要“非常低的利用技能”。

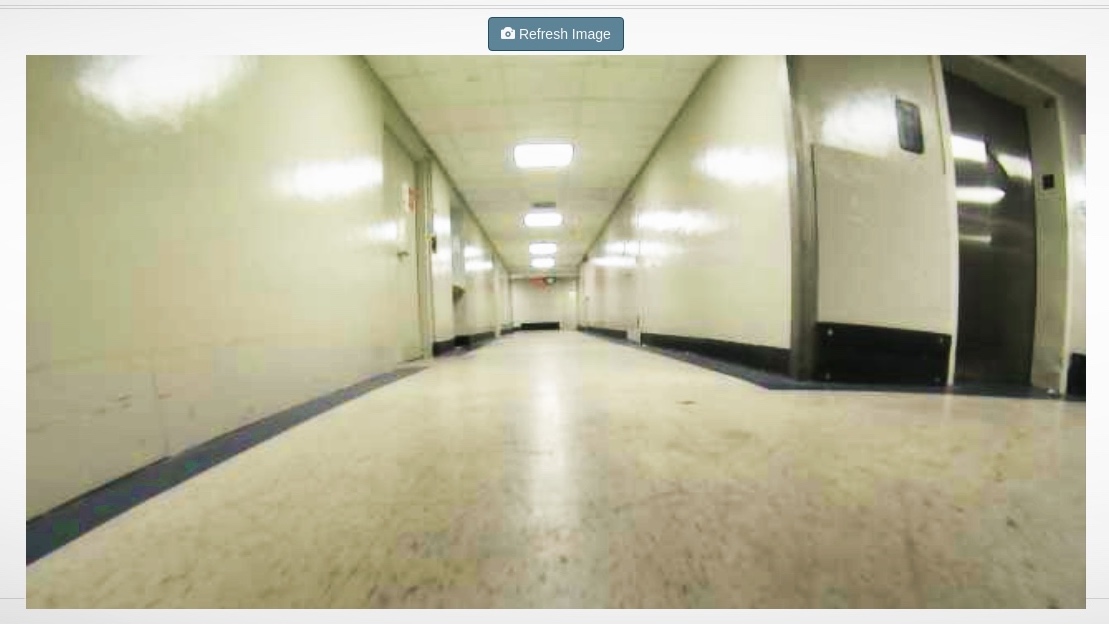

Aethon TUG 机器人上其中一个摄像头的屏幕截图。图片来源: Cynerio

Cynerio 说,基本服务器有一个网络界面,可以从医院网络内部访问,允许“访客”用户查看实时机器人摄像头信息以及他们当天即将到来的日程安排和任务,而无需密码。但是,尽管机器人的功能受到“管理员”帐户的保护,但研究人员表示,网络界面中的漏洞可能允许黑客与机器人进行交互,而无需管理员密码即可登录。

研究人员说,五个漏洞之一使机器人暴露在网络界面中使用操纵杆式控制器进行远程控制,同时利用另一个漏洞与门锁交互、呼叫和乘坐电梯以及打开和关闭药物抽屉.

在大多数情况下,如果对机器人基础服务器的访问仅限于本地网络,则潜在风险是有限的,仅限于登录员工的访问。研究人员表示,对于医院、酒店或任何其他使用这些机器人的地方来说风险要大得多,因为这些机器人的基础服务器连接到互联网,因为这些漏洞可以从互联网上的任何地方触发。

Cynerio 说,他们在医院以及为退伍军人提供护理的设施中发现了暴露在互联网上的机器人的证据。 Aethon 在全球数百家医院吹捧其机器人,其中许多在美国,机器人数量达数千台。

在 Cynerio 提醒公司注意这些问题后,Aethon 发布的一批软件和固件更新中修复了这些错误。据说 Aethon 限制了暴露在互联网上的服务器,以将机器人与潜在的远程攻击隔离开来,并修复了影响基站的其他与网络相关的漏洞。

ST Engineering Aethon 的首席执行官 Peter Seiff 在给 TechCrunch 的一份声明中证实了这些漏洞,但拒绝回答我们的问题,例如在软件更新后,有多少客户的自主机器人得到了修补。

阅读更多:

来源: https://techcrunch.com/2022/04/12/aethon-robots-hospitals-hijacks/