TL;DR — 现在可以在 HIBP 中查询窃取者日志中的电子邮件地址,以发现他们的凭据暴露在哪些网站上。个人可以通过使用通知服务验证其地址来查看这一点,而监控域的组织可以通过新的 API 拉回列表。

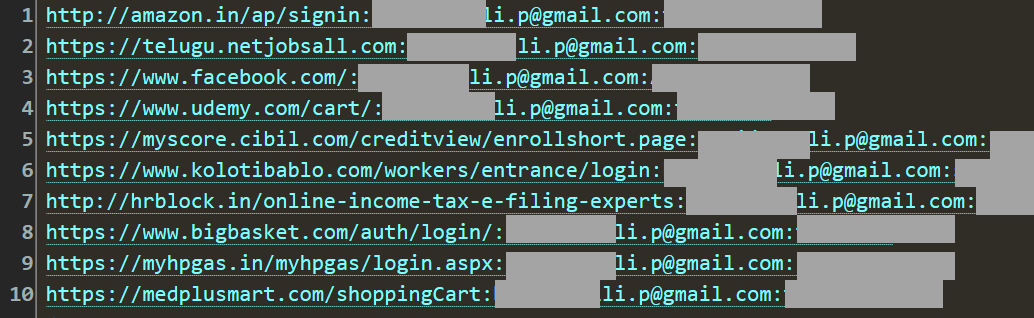

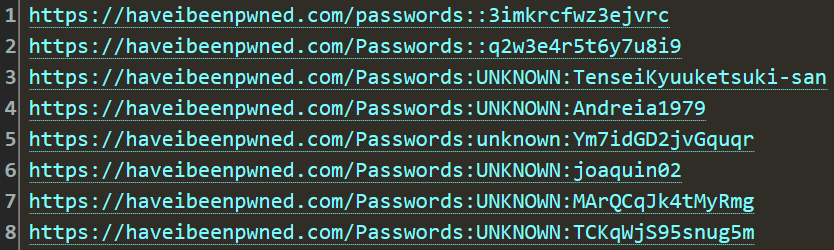

讨厌的东西,偷窃日志。我之前已经写过有关它们的文章,并将它们加载到 Have I Been Pwned (HIBP) 中,但作为回顾,我们讨论的是在受感染计算机上运行的恶意软件创建的日志。你知道你下载的游戏秘籍吗?还是盗版软件产品的破解?或者您的同事正在做一些听起来很疯狂的事情的视频,但您认为最好下载并运行该可执行程序来显示它只是为了确定?这只是您的计算机上出现恶意软件的几种不同方式,然后恶意软件会监视您正在做的事情并记录下来,就像这样:

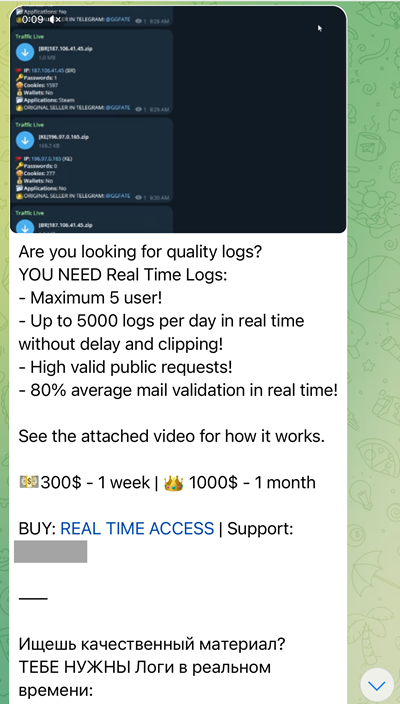

这些日志都来自同一个人,每次这个可怜的家伙访问网站并登录时,恶意软件都会捕获 URL、他的电子邮件地址和密码。这类似于一个罪犯回头看并写下他正在使用的每项服务的凭据,只不过它不是一个偷偷摸摸的坏人,而是比这更大一些。我们谈论的是数十亿条四处流传的窃取者日志记录,这些记录通常通过 Telegram 发布,让大众可以轻松访问。如果您想深入了解这种情况发生的方式和原因,请查看 Bitsight 的文章,标题为“通过 Telegram 机器人进行渗透:Skidding Infostealer Logs” 。或者,为了快速了解一下,下面是我撰写本文时 Telegram 上出现的一个示例:

就 HIBP 而言,窃取者日志总是呈现出一点悖论:它们包含大量个人信息,以任何合理的措施来看,这些信息都构成了受害者想要了解的数据泄露,但他们实际上能对此采取什么措施?他们的电子邮件地址列出了哪些网站?使用了什么密码?阅读第一段博文的评论,你可以感受到挫败感;人们想要更多信息,仅仅说“你的电子邮件地址出现在窃取者日志中”就让许多人感到沮丧而不是了解情况。近几个月来我一直在思考这个问题,今天,我们将朝着解决这个问题迈出一大步:

现在可以将窃取者日志中电子邮件地址旁边显示的域返回给授权用户。

这意味着在上面的屏幕抓取中拥有 Gmail 地址的人现在可以看到他的地址已出现在 Amazon、Facebook 和 H&R Block 上。此外,他的密码也可以在Pwned Passwords中搜索,因此他现在可以访问我们从窃取者日志中获得的每条信息。让我解释一下其中的机制:

首先,我们谈论的数据量是巨大的。就我收到的最新数据集而言,有数百个文本文件,数据量远超 100GB,行数数十亿。经过全部过滤,我们最终得到了 2.2 亿行唯一的电子邮件地址和域对,覆盖了数据中 7100 万个电子邮件地址中的 6900 万个。造成这种差距的原因是,针对无效形成的域出现的电子邮件地址组合,以及在某些情况下,仅出现密码而非域的地址。犯罪分子并不以倾销我们可以无缝使用的完美数据集而闻名,我希望陷入这百分之几差距的人们能够理解这一限制。

那么,我们现在拥有 2.2 亿条针对域的电子邮件地址记录,我们如何显示这些信息?请记住标题中的“实验性”警告,我们做出的第一个决定是它只能由以下各方访问:

- 拥有电子邮件地址的人

- 拥有该电子邮件地址所在域的公司

从表面上看,第一点可能偏离了当前仅在网站首页输入电子邮件地址并返回结果的模式(并且该服务以这种方式工作有很好的理由)。不过,有一些重要的区别,首先是,虽然 HIBP 上的经典电子邮件地址搜索会返回经过验证的特定服务违规行为,但窃取者日志包含从未被违规的服务列表。这意味着我们正在谈论更多的数字,这些数字建立了更丰富的档案;我们谈论的不是某人使用的一些被破坏的服务,而是可能有数百个服务。其次,窃取者日志中电子邮件地址旁边出现的许多服务正是我们标记为敏感并隐藏在公众视野之外的服务。有一堆 Pornhub。有与健康相关的服务。宗教一。政治网站。那里有很多服务仅仅通过关联就构成了敏感信息,我们只是不想冒向大众展示这些信息的风险。

第二点意味着进行域名搜索的公司(他们已经需要证明对域名的控制)可以撤回其组织中人员拥有电子邮件地址的网站列表。当公司控制域时,他们还控制该域上的电子邮件地址,并且通过扩展,拥有查看发送到其邮箱的邮件的技术能力。他们是否有禁止这样做的政策是另一回事,但请记住,您的工作电子邮件地址就是您工作的电子邮件地址!他们已经可以看到向其人员发送电子邮件的服务,并且就窃取者日志而言,这可能是非常有用的信息,因为它与保护组织有关。我对一些大人物进行了数据分析,甚至连我自己也对企业电子邮件地址的普遍存在感到震惊,因为这些服务是您不希望在工作场所使用的服务(话又说回来,在您绝对不应该使用的地方使用公司电子邮件地址)这不是什么新鲜事)。这本身就是一个问题,然后还有一个问题是这些日志是否来自受感染的公司计算机,或者来自将工作电子邮件地址输入个人设备的人。

我开始更多地思考你可以从这些日志中了解到一个组织的曝光情况,所以我抓住了一个财富 500 强中的知名品牌。以下是一些亮点:

- 窃取者日志中有 2,850 个唯一的公司电子邮件地址

- 3,159 个针对他们使用的服务的地址实例,并附有密码(某些电子邮件地址出现多次)

- 顶级域名包括 paypal.com、netflix.com、amazon.com 和 facebook.com(可能在可接受的企业使用范围内)

- 顶级域名还包括 steamcommunity.com、roblox.com 和 Battle.net(所有游戏网站可能不在可接受的使用范围内)

- 数十个包含“色情”、“成人”或“xxx”一词的域名(绝对不在范围内!)

- 还有数十个包含企业品牌的域,要么作为其主域的子域,要么作为其他服务的特定于组织的子域,包括 Udemy(在线学习)、Amplify(“战略执行平台”)、Microsoft Azure(与 HIBP 运行相同的云平台) )和 Salesforce(无需介绍)

也就是说,让我强调一个关键点:

这些数据是由犯罪分子准备和出售的,他们对其准确性提供零保证。唯一的保证是域名旁边的电子邮件地址正是窃取者日志中的内容;该地址的所有者可能从未真正访问过指定的网站。

窃取者日志与典型的数据泄露不同,典型的数据泄露是导致特定服务客户流失的离散事件。例如,我知道我的个人电子邮件地址出现在 LinkedIn 和 Dropbox 数据泄露事件中,这几乎是铁定的迹象,表明这些服务暴露了我的数据。窃取者日志不提供这种保证,因此请在查看数据时理解这一点。

我们决定实现这两个用例的方式有所不同:

- 能够验证自己控制其电子邮件地址的个人可以使用免费通知服务。人们已经可以通过这种方式查看针对其地址的敏感数据泄露事件。

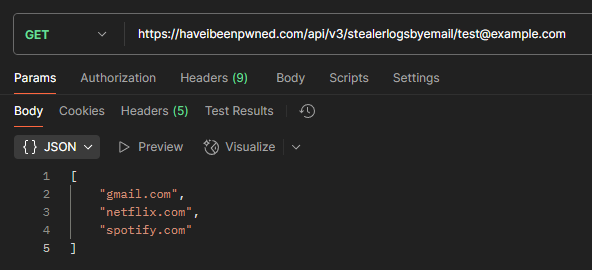

- 监控域的组织可以通过电子邮件地址调用新的 API 。他们需要对地址所在的域进行验证控制,并拥有适当大小的订阅(基本上是搜索域所需的内容)。

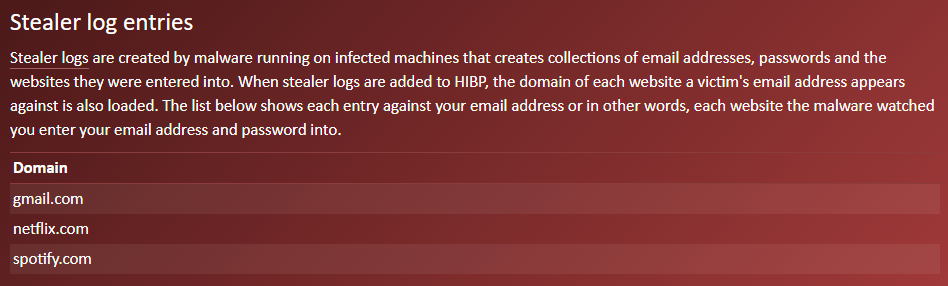

作为我最近谈论的品牌重塑的一部分,我们将在不久的将来使个人搜索更加清晰。现在,它看起来是这样的:

由于许多窃取者日志的再循环,我们没有跟踪哪些域出现在 HIBP 中的哪些漏洞中。根据窃取者日志实验的进展情况,我们将来可能会添加更多内容(并填写 HIBP 中现有窃取者日志的域数据),但其他域仅在尚未出现的情况下才会显示在上面的屏幕中被看见了。

我们已经通过 API 完成了域名所有者的搜索,因为我们正在讨论潜在的大量数据,这些数据确实无法很好地适应浏览器体验。想象一下,一家公司拥有数万或数十万个被泄露的地址,然后一大堆这些地址都有一堆针对它们的窃取者日志条目。此外,通过将其放在每个电子邮件地址 API 后面而不是在域搜索中自动显示它,意味着组织很容易看不到这些结果,我怀疑有些人出于隐私原因会选择这样做。当我们探索这项服务时,API 方法是最简单的,然后我们可以根据反馈进行构建。我提到这是实验性的,对吗?目前,它看起来像这样:

最后,还有另一个机会,以这种方式加载窃取者日志,当我加载前面提到的最后一个时,就很划算了。几个不同的组织联系了我,他们解释了在我加载的数据流通期间,他们发现帐户接管次数有所增加,“而且攻击者每次都首先获得正确的密码!”他们使用 HIBP 尝试了解受影响的客户可能在哪里暴露,他们认为犯罪分子可能使用我拥有的相同窃取日志来提取登录其服务的每个帐户。因此,我们开始深入研究数据,果然,针对其域的所有其他电子邮件地址都与遭受帐户被盗的客户一致。现在,我们在 HIBP 中拥有这些数据,从技术上讲,将这些数据提供给域所有者是可行的,以便他们能够尽早了解可能需要为哪些客户轮换凭证。我喜欢这个想法,因为这是一个很好的预防措施,也许这将是我们的下一个实验。

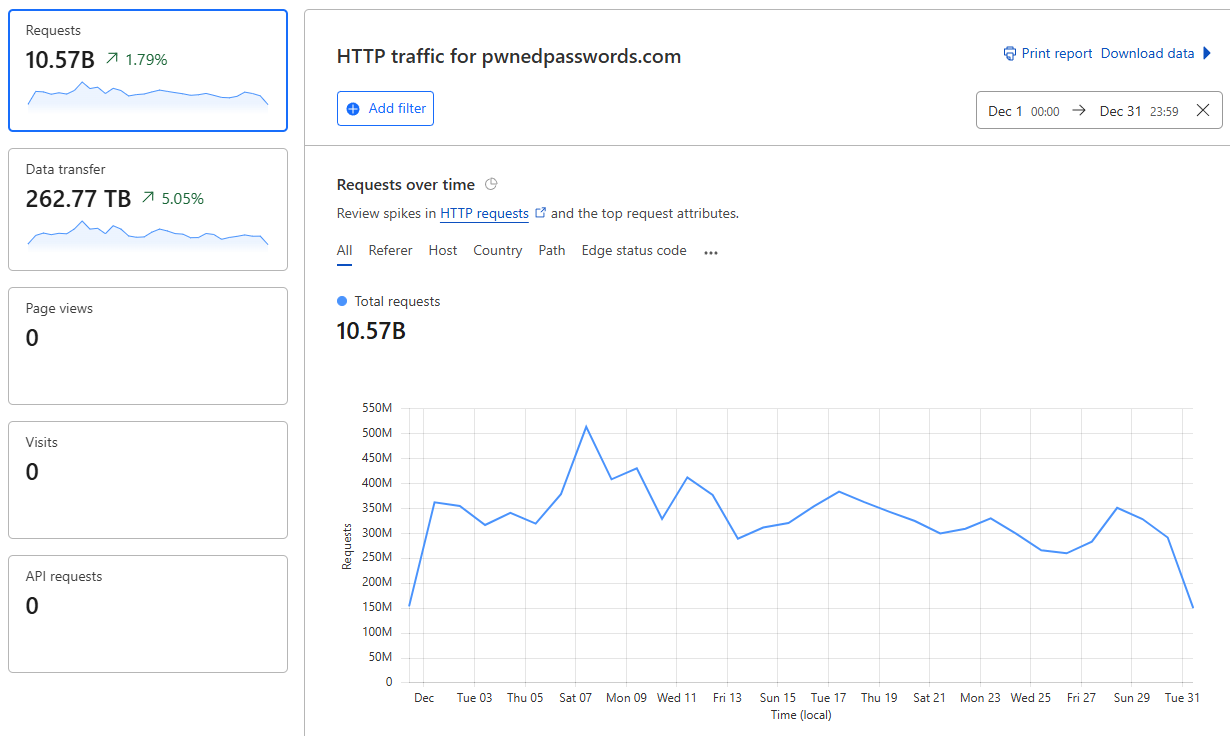

至于密码,如前所述,这些都已被提取并添加到现有的 Pwned Passwords 服务中。该服务仍然完全免费和开源(代码和数据), 具有非常酷的匿名模型,允许您在不泄露正在搜索的密码的情况下访问 API ,并且已经变得绝对庞大!

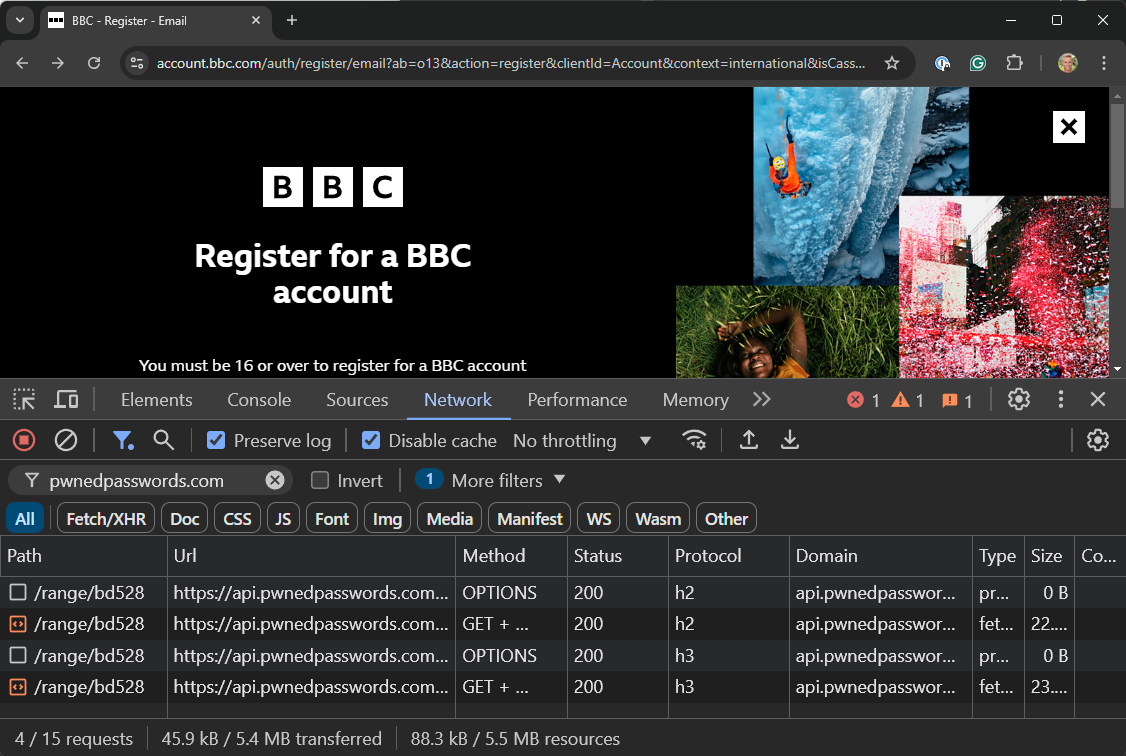

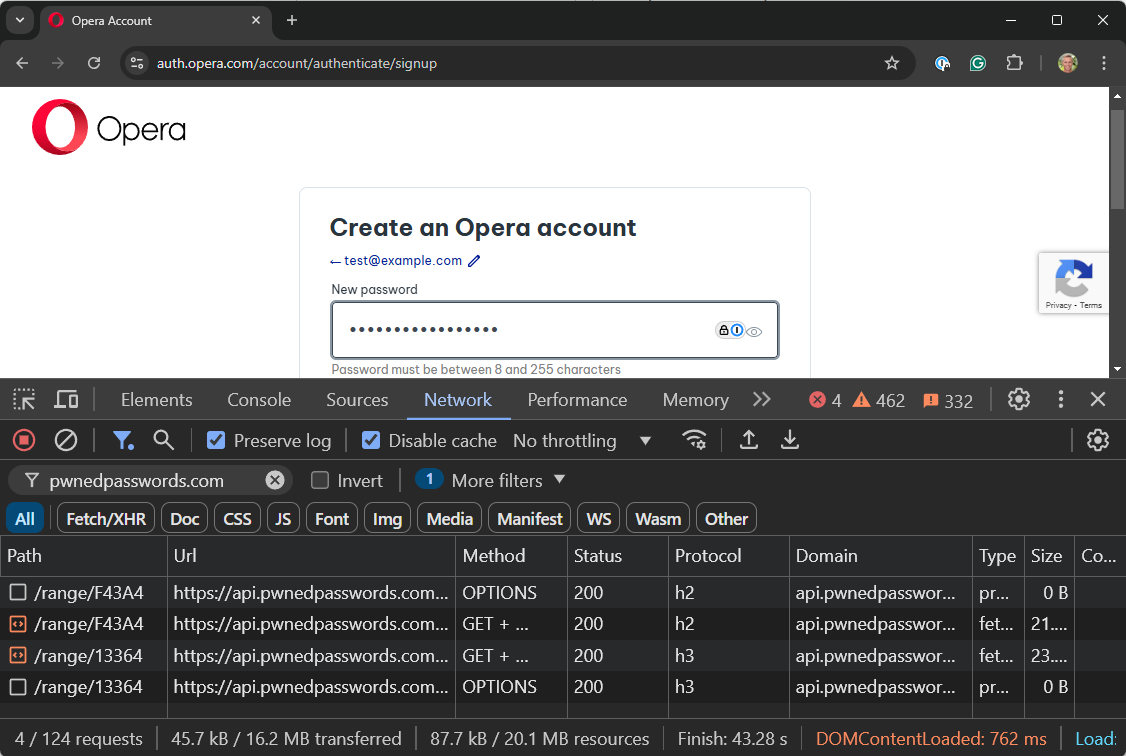

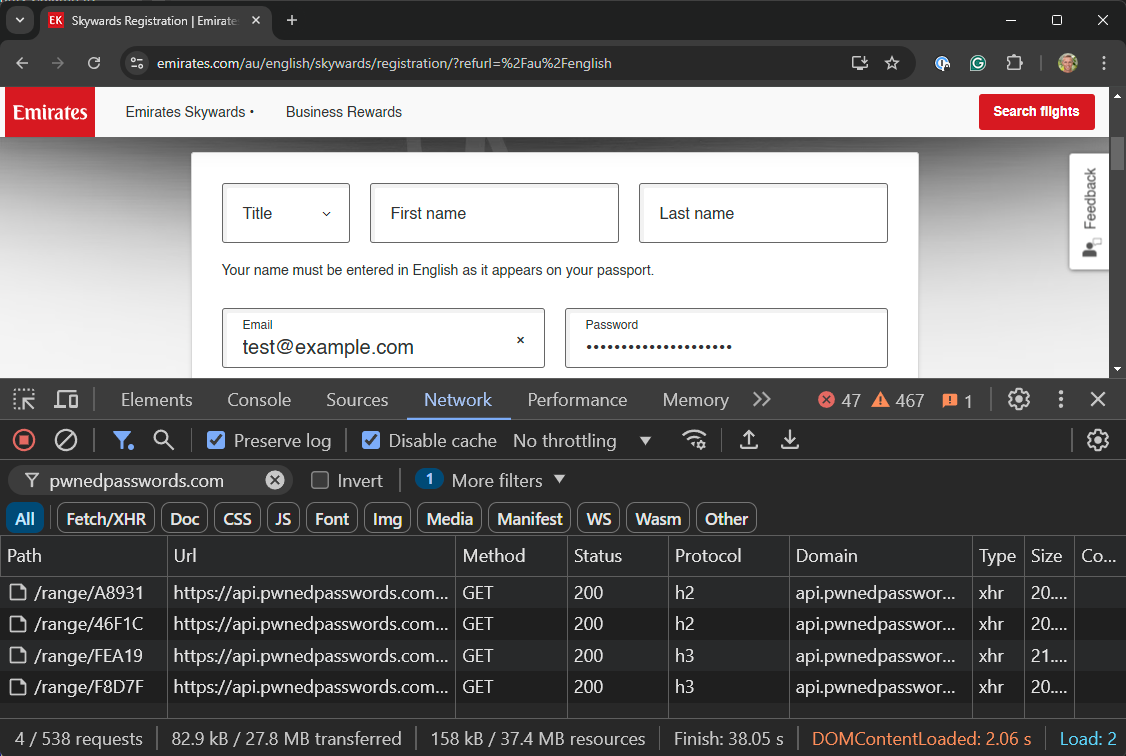

我认为每月执行超过 100亿个请求很酷,但看看数据传输 – 上个月就超过了四分之一PB !它也在一些相当大的网站上使用:

这正是 API 在客户端实现的地方,我们可以通过引用标头识别请求的来源。大多数实现都是在服务器端完成的,根据设计,我们完全不知道这些人是谁。感谢 Cloudflare,我们将继续免费提供背后的服务,帮助打造更安全的网络。

就这个最新的窃取者日志语料库中的密码而言,我们发现了 1.67 亿个独特的密码,其中只有 6100 万个已经存在于 HIBP 中。这是一个巨大的数字,所以我们做了一些检查,虽然这些数据集中总是有一些垃圾(记住 – 犯罪分子和格式化!),但也有一堆新东西。例如:

- 试图抓住袋鼠

- 袋鼠之恋69

- 他妈的袋鼠

以及大约106M的其他非袋鼠主题密码。诚然,我们确实开始关注人们创建以前未见过的密码的一些创造性方式:

- 避免密码pwned13

- 非常好的密码

- AVerryGoodPasswordThatNooneCanGuess2.0

这里有一些特别讽刺的事情:查看这些窃取者日志条目:

人们一直在 HIBP 服务上检查这些密码,同时感染了记录搜索的恶意软件!这些密码都不在 HIBP 中……但现在它们都在了 🙂

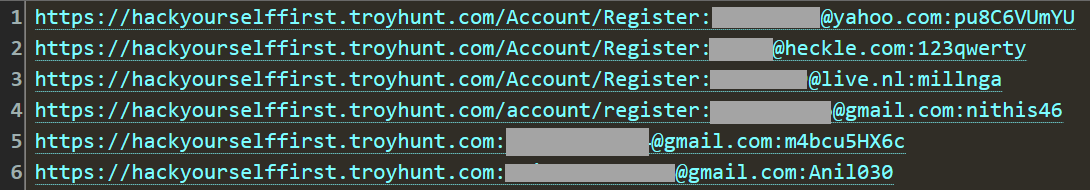

想看到同样讽刺的东西吗?使用我的 Hack Yourself First 网站来了解安全编码实践的人们也被恶意软件感染,并最终出现在窃取者日志中:

这就是我们正在尝试使用窃取者日志进行的实验,这就是如何查看针对电子邮件地址暴露的网站。每次我们加载数据时都会出现最后一条评论,如下所示:

我们无法手动提供每个人的数据。

希望鉴于上述新功能,现在不再需要这样做,并且我希望在 7100 万人受到影响时查找个人记录的巨大负担是显而易见的。请在下面留下您的评论,并帮助我们改进此功能,使其变得尽可能有用。

原文: https://www.troyhunt.com/experimenting-with-stealer-logs-in-have-i-been-pwned/