|

| 资源 |

Robin Wigglesworth 的加密网络犯罪剖析指出了 Lin William Cong、Campbell R. Harvey、Daniel Rabetti 和 Zong-Yu Wu 的加密网络犯罪剖析。他们在摘要中写道:

我们收集了一组不同的公共、专有和手工收集的数据,包括俄语中的暗网对话,我们对启用加密的网络犯罪进行了第一次详细剖析,并强调了相关的经济问题。我们的分析表明,一些有组织的勒索软件团伙在该领域占据主导地位,并已演变成复杂的类似公司的业务,包括实体办公室、特许经营和附属计划。随着时间的推移,他们的技术也变得更加激进,需要多层勒索和声誉管理。对加密货币使用的一揽子限制可能无法有效解决启用加密的网络犯罪并阻碍创新。但是区块链的透明度和数字足迹能够有效地进行取证,以跟踪、监控和关闭占主导地位的网络犯罪组织。

威格斯沃思评论:

也许。但是,虽然区块链透明度确实可以对启用加密的网络犯罪进行艰苦但有效的分析,但阅读这份报告很难不认为透明度补救措施是理论上的,但成本是真实的。

我认为,越是“艰苦但有效的分析”导致“跟踪、监控和关闭”网络犯罪分子,他们就越会使用隐私币(Monero、Zcash)和混合器( Tornado Cash )等技术。事实上,早在 1 月份,Alexander Culafi 就报道说勒索软件攻击者越来越多地要求用门罗币付款:

在这方面的一个例子中,去年殖民地管道攻击背后的团伙 DarkSide 接受了门罗币和比特币,但由于可追溯性原因,后者收取的费用更高。 REvil 因去年对 Kaseya 的供应链攻击而声名鹊起,但在 2021 年转而只接受门罗币。

下面我讨论了 Cong等人的论文,以及 Erin Plante 的3000 万美元没收:加密货币社区如何让朝鲜黑客难以获利来自Axie Infinity盗窃的战利品。

Cong等人认为:

一刀切的解决方案,例如限制或禁止个人或组织使用加密货币是有问题的,主要有三个原因。首先,这不是一个国家问题。区块链存在于多个国家/地区,特定国家或司法管辖区的严厉法规在该国家/地区之外几乎没有影响或没有影响。正如我们从其他全球倡议(例如,碳税提案)中看到的那样,几乎不可能达成全球共识。其次,虽然是一个重要问题,但加密货币在非法支付的大局中扮演的角色很小。实物现金是真正匿名的,事实上,这可能解释了 80.2% 的美元价值是在 100 美元纸币中的事实。消费者很少使用 100 美元的钞票,零售商愿意接受它们的情况同样罕见。第三,也是最重要的,在一个国家取消所有加密货币的使用会消除新技术的所有好处。更进一步,它使该国处于潜在的竞争劣势。例如,对加密的禁令有效地消除了公民和公司参与 web3 创新的机会。

我会反驳:

- 网络犯罪的目标不是积累加密货币,而是法币。这样做涉及对 OFAC 制裁做出反应的交易所和银行等组织。目标应该是禁止入口和出口,使得将大量加密货币转换为法定货币极其困难、风险和昂贵。

- 确实,实物现金具有极好的匿名性。但非法支付专家,如毒品走私者,目前更喜欢加密货币而不是现金,因为它更安全、更便携。

- 这是告诉。支持加密货币的论点最终总是吹捧神话般的未来利益,例如“web3 创新”,以分散他们现在强加给加密货币兄弟群体之外的每个人的非常大和非常真实的负面外部性。

尽管如此,这篇论文更有趣,因为它不是加密货币怀疑论者的产物。

Cong等人将他们研究的犯罪分为两组:

首先,黑客利用集中式组织(例如加密货币交易所)或分散式算法的弱点,利用它来吸走加密货币。例如,日本加密货币交易所 Mt. Gox 是多次攻击的受害者——2014 年的最后一次攻击导致近 850,000 比特币丢失(撰写本文时为 17b 美元)。在这些类型的攻击中,硬币被转移到区块链地址。鉴于这些交易和地址不需要实名,攻击者最初是匿名的。事实上,鉴于所有交易的分类账在这里都是公开的,任何人都可以看到这个漏洞。虽然最初的利用是完全匿名的(假设该地址以前没有被使用过),但利用者需要以某种方式“兑现”。来自该地址的每笔进一步交易也是公开的,允许潜在地部署区块链取证来追踪攻击者。

事实上,使用加密货币购买真实商品几乎是不可能的,理论上也不安全,这迫使网络犯罪分子“套现”到法定货币。因此,监管机构需要打击进出匝道。

他们这样描述第二组:

除了通过交换和协议漏洞窃取加密货币之外,传统的网络犯罪活动现在也可以通过使用新技术的新支付渠道来实现——我们研究的第二个机会。加密货币的使用取代了潜在的可追踪电汇或传统的现金手提箱,并且在敲诈勒索方面很受欢迎。犯罪组织也使用加密货币洗钱。根据欧洲刑警组织的数据,欧洲的犯罪分子在 2018 年清洗了大约 125 亿美元的货币,并通过加密货币清洗了超过 55 亿美元。越来越多的加密货币采用也促进了许多其他形式的网络犯罪。

再次,作者承认加密货币比“传统的现金手提箱”具有优势,从而削弱了他们反对监管的论点。尽管 Cong等人对这两组进行了简要调查,但他们得出的结论是:

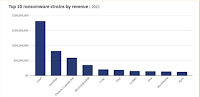

截至 2022 年 4 月,勒索软件以 (42.5%) 领先 BTC 支付,其次是其他 (45.7%) 和比特币不倒翁 (6.9%)。如果排除其他,勒索软件在与网络犯罪相关的比特币活动中占主导地位,占 BTC 支付总额的 86.7%。

…

鉴于这些问题,本文的其余部分将深入探讨勒索软件的经济性,这是一种最具威胁性和最严重的加密网络犯罪形式,以提供与数字资产所有者和投资者以及监管机构和政策制定者相关的见解。

他们对勒索软件集团的商业模式和运营的详细分析引人入胜,值得研究。但在这里,我想集中讨论他们关于如何对抗灾祸的建议;链分析。他们写:

虽然地址最初是匿名的,但资金通常会从一个地址转移到另一个地址以“兑现”。所有交易都是可见且不可变的——这是区块链技术的一个关键特征。这开启了部署取证工具的可能性,重点是跟踪、监控和识别归因于犯罪分子的加密交易。事实上,鉴于区块链的透明性,我们的研究提供了可能的一瞥。

|

| 资源 |

Erin Plante 的3000 万美元被没收:加密货币社区如何让朝鲜黑客难以获利,提供的不仅仅是“对可能发生的事情的一瞥,尽管不是关于勒索软件,而是加密货币盗窃的最新时尚:

目前加密犯罪中最令人不安的趋势之一是从 DeFi 协议,尤其是跨链桥中窃取的资金的惊人增长。从 DeFi 协议中窃取的大部分价值可归因于与朝鲜有关联的不良行为者,尤其是像 Lazarus Group 这样的精英黑客组织。我们估计,到 2022 年为止,与朝鲜有关的团体已经从 DeFi 协议中窃取了大约 10 亿美元的加密货币。

Plante 正在庆祝Chainalysis 的收据成功:

在执法部门和加密货币行业领先组织的帮助下,查获了价值超过 3000 万美元的被与朝鲜有关的黑客窃取的加密货币。这标志着朝鲜黑客组织窃取的加密货币首次被查获,我们相信这不会是最后一次。

…

扣押的资金约占从 Axie Infinity 窃取的资金总额的 10%(考虑到被盗时间和扣押时间之间的价格差异),这表明不良行为者成功兑现其不义之财的加密收益变得越来越困难。我们已经证明,使用正确的区块链分析工具,世界级的调查人员和合规专业人士可以合作阻止最老练的黑客和洗钱者。

细节很有趣,但监管行动似乎促成了这一成功:

然而,美国财政部外国资产控制办公室 (OFAC) 最近制裁了 Tornado Cash,因为它在洗钱从 Axie Infinity 窃取的价值超过 4.55 亿美元的加密货币中所起的作用。从那时起,Lazarus Group 已经摆脱了流行的以太坊混合器,而是利用 DeFi 服务进行链跳,或在一次交易中在几种不同类型的加密货币之间切换。

为什么 OFAC 制裁导致 Lazarus Group 避开Tornado Cash ?这显然不是因为他们担心制裁会适用于他们。他们担心,他们需要用来“兑现”的交易所会因为接受可追踪到 Tornado Cash 认可的钱包之一的代币而受到惩罚。交易所需要访问全球银行系统以接受和分发法定货币,如果他们使用 Tornado Cash 钱包进行交易,这种访问将面临风险。请注意,这将是“严格责任”罪行,因此无知不是借口。

不想在 Chainalysis 的游行中下雨,但 Chainalysis 估计今年迄今为止朝鲜团体从 DeFi 窃取的 1B 美元中,3000 万美元是 3%,而 Molly White 的Web3 运行总额的 0.3% 非常好。植物笔记:

从 Axie Infinity 窃取的大部分资金仍未在黑客控制下的加密货币钱包中使用。我们期待继续与加密货币生态系统合作,以防止他们和其他非法行为者兑现他们的资金。

在声称“朝鲜黑客难以获利”之前显然还有很长的路要走,更不用说更普遍的网络犯罪分子了。尽管所有焦点都集中在区块链上,但很明显,网络犯罪分子的关键漏洞是他们最终需要将加密货币转换为法定货币。例如,这就是Ilya Lichtenstein 和 Heather Morgan的失败。加强对加密货币入口和 0ff-ramp的监管及其执行至关重要。

原文: https://blog.dshr.org/2022/09/cryptocurrency-enabled-crime.html